Nuevamente LAPSUS$ ataca, esta vez los afectados fueron Microsoft, LG y Okta.

23 de marzo, 2022

El 21 de marzo se daba a conocer que Microsoft había sufrido un ciberataque donde parte del código fuente de Bing, Bing Maps y Cortana, se estima que 90 % del código fuente de Bing Maps fue robado, así como un 45% del de Bing y Cortana. Este ataque se presenta sólo unos días después al de Samsung, Nvidia y Mercado Libre, que también fueron adjudicados a DEV-0537 mejor conocido como LAPSUS$, varias investigaciones revelan que este grupo de hackers serían los responsables de múltiples ataques en Sudamérica y el Reino Unido.

El día de ayer en un comunicado oficial por parte de Microsoft se confirmó la filtración de información y se asegura que solo una cuenta fue comprometida y con la cual tuvieron acceso. El equipo de ciberseguridad confirma que ninguna información de los usuarios fue afectada.

El informe completo se puede consultar aquí.

LG Electronics hackeado por segunda vez

LAPSUS$ en el mismo comunicado donde filtran el Torrent del código obtenido de Microsoft hacen ver que también lo hicieron con LG donde mencionan que es la segunda vez que atacan a la compañía y ahora han logrado obtener la información de las cuentas de usuario de los empleados, incluso hacen mofa de contratar a un nuevo CSIRT (Equipo de Respuesta ante Emergencias Informáticas). Toda la información filtrada fue puesta para su descarga via Torrent.

Okta y el acceso a una cuenta de administrador

Okta es una empresa que trabaja en la autentificación dando servicios que ofrecen el login a multipleas plataformas con un solo inicio se sesión, cuanta con más de 15,000 clientes alrededor del mundo. LAPSUS mostró un screenshot donde se veía el acceso a una cuenta de administrador. Okta confirmó que esta imagen era de una computadora de un ingeniero de soporte que habría sido comprometida, y se estima que solo el 2.5% de sus clientes podrían sufrir alguna afectación.

¿Cómo opera LAPSUS$?

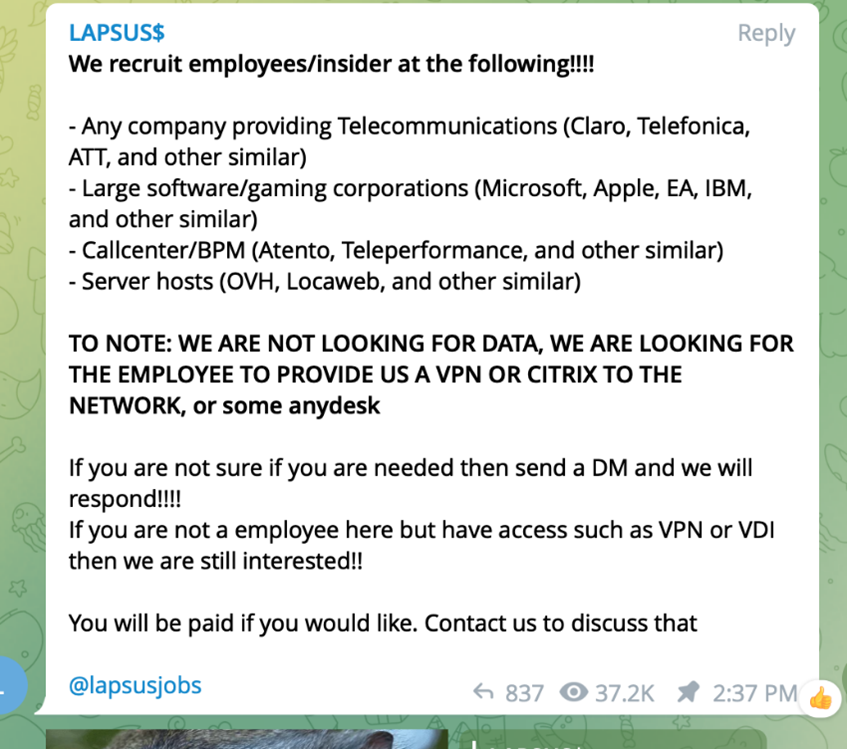

En el comunicado de Microsoft se habla de que ha habido una larga investigación acerca de como opera DEV-0537 y una de sus características es que usan la ingeniería social, donde llegan a contactar al equipo de Help Desk de la compañía y hacerse pasar por usuario para obtener el reset de un password hasta pagar a empleados y proveedores de grandes compañías y obtener datos de cuentas de usuario o accesos a través de VPN. Otros de sus métodos son el uso de spam para acceder al MFA (multifactor authentication) de usuarios, así como el SIM-SWAPING que básicamente consiste en pedir un duplicado de la tarjeta SIM a la operadora y así poder recibir SMS para acceso a cuentas del usuario.

Por el momento las recomendaciones que hace Microsoft son seguir utilizando un método MFA pero evitando aquellos que impliquen mensajes de texto, así como un FIDO token que es un dispositivo de autentificación de hardware. Para aquellos usuarios con cuentas de administrador o permisos elevados se recomienda tener contraseñas fuertes que puedan evitar ser atacados por fuerza bruta (intento con passwords comunes) ya que por el tipo de usuario son más susceptibles a ser un objetivo para los hackers.